Бинарник для дистанционного отключения сигнализации выложат через неделю. До этого момента у автовладельцев есть время, чтобы деактивировать Wi-Fi в автомобиле.

Группа специалистов из британской хакерской фирмы Pen Test Partners опубликовала инструкцию, как дистанционно (по Wi-Fi) получить контроль над отдельными электронными системами внедорожника (городского кроссовера) Mitsubishi Outlander Hybrid. Хакеры выложили пятиминутное видео с демонстрацией взлома.

Среди прочего, метод позволяет отключить сигнализацию автомобиля. Так что владельцам Mitsubishi Outlander лучше деактивировать точку доступа Wi-Fi. Хоть автомобиль очень дорогой (более $50 000) и вроде престижный, но система безопасности в нём слабенькая: ключ WPA-PSK состоит из восьми символов и быстро подбирается брутфорсом.

Уязвимость в системе безопасности Mitsubishi Outlander — это мобильное приложение, которое связывается с машиной напрямую. Во многих других автомобилях мобильное приложение устанавливает связь через интернет, то есть через сервер компании, но здесь соединение устанавливается напрямую. В этом отношении Mitsubishi Outlander отличается от других. В автомобиле работает точка доступа, а телефон подключается к ней по Wi-Fi.

У каждого автомобиля Mitsubishi Outlander точка доступа W-Fi имеет уникальное название в формате [REMOTEnnaaaa], где “n” — цифры, “a” — строчные буквы.

Для владельца иметь прямой доступ к автомобилю по Wi-Fi очень удобно — прямо с телефона можно включить или выключить фары одним нажатием кнопки, снять машину с сигнализации и так далее.

Ворам эта функция тоже очень нравится, ведь теперь они могут легко отслеживать все автомобили Mitsubishi Outlander в своём городе. Или отслеживать перемещения какого-нибудь конкретного автомобиля. На него не нужно устанавливать жучок — просто заходим на поисковик по хотспотам WiGLE, вводим SSID и смотрим, где находятся все Mitsubishi Outlander с включенными хотспотами.

Для подключения к точке доступа требуется ввести ключ (pre-shared key) для аутентификации по технологии WPA-PSK. Ключ указан на листике бумаги в руководстве пользователя. Проблема именно в этом ключе — он слишком короткий (всего восемь символов).

Специалисты Pen Test Partners подобрали пароль менее чем за четыре дня брутфорса на компьютере с четырьмя GPU. Если же арендовать инстанс на AWS, то такой пароль подбирается «практически мгновенно», говорит один из хакеров.

После этого возник вопрос: если ключ подбирается так просто, какие другие меры безопасности используются при аутентификации смартфона, ведь он получает прямой доступ к электронным системам управления автомобилем.

Оказалось, что никаких. Больше никаких мер безопасности. Ключа WPA-PSK вполне достаточно, чтобы подключиться к автомобилю и получить доступ ко многим функциям.

Ребята запустили программу Wireshark, чтобы изучить сетевой трафик между точкой доступа и хозяйским смартфоном. В случае реальной атаки нужно подождать, когда хозяин приедет домой и припаркует машину. После этого непрерывно разрывать связь смартфона с домашним Wi-Fi маршрутизатором, чтобы смартфон всё-таки попытался аутентифицироваться в хотспоте автомобиля.

Перехватив трафик в момент установки связи смартфона с автомобилем, мы получаем идентификатор SSID хотспота. Изучив трафик между устройствами, можно организовать MiTM-атаку и отправлять пакеты от имени хозяйского смартфона.

Программа Wireshark позволяет изучить пакеты оригинального мобильного приложения Mitsubishi Outlander Hybrid, когда со смартфона отправляют определённые команды. Затем достаточно повторить эти пакеты, чтобы продублировать команды. Из мобильного приложения хакеры сумели успешно включать и выключать фары. Затем определили, как активируется функция зарядки аккумулятора, так что в случае атаки могут умышленно запустить зарядку автомобиля по самому дорогому тарифу на электричество, что нанесёт хозяину финансовый ущерб в несколько долларов. В конце концов, они научились включать и выключать систему кондиционирования и обогрева, с помощью которой можно эффективно разряжать аккумулятор Mitsubishi Outlander Hybrid (так что финансовый ущерб для владельца увеличивается до десятков долларов).

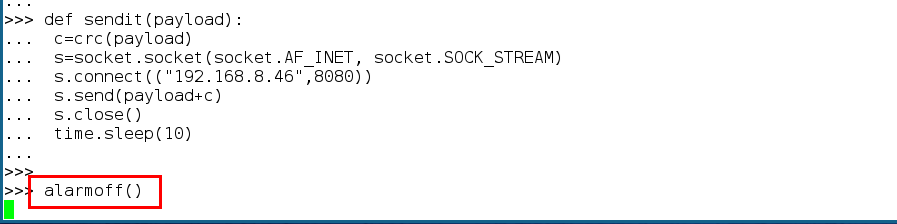

Но самое главное, что хакерам удалось в конце концов отключить сигнализацию автомобиля. Это уже серьёзное достижение. Отключив сигнализацию, вору достаточно выбить стекло, чтобы беззвучно проникнуть внутрь салона и открыть дверь автомобиля изнутри. Правда, хакеры не выложили в открытый доступ конкретный код (payload), который нужно отправить, чтобы отключить сигнализацию, так что его придётся подбирать самостоятельно (если есть такое желание). Или подождать неделю-две, когда payload всё-таки появится.

Проникнув в салон с отключенной сигнализацией, злоумышленник получает возможность для проведения разнообразных типов атак. Здесь уже есть прямой доступ к диагностическому порту, так что ноутбук подключается напрямую к автомобильному компьютеру. В прошлом специалисты по компьютерной безопасности многократно показывали, что можно сделать в разных моделях автомобилей, если подключиться по OBD. Например, одна симпатичная владелица автомобиля Tesla и опытный хакер-линуксоид под ником Hemera месяц назад сумела даже взломать компьютерную систему и установить туда свою любимую операционную систему Gentoo вместо встроенной Ubuntu, которую предпочитает Илон Маск.

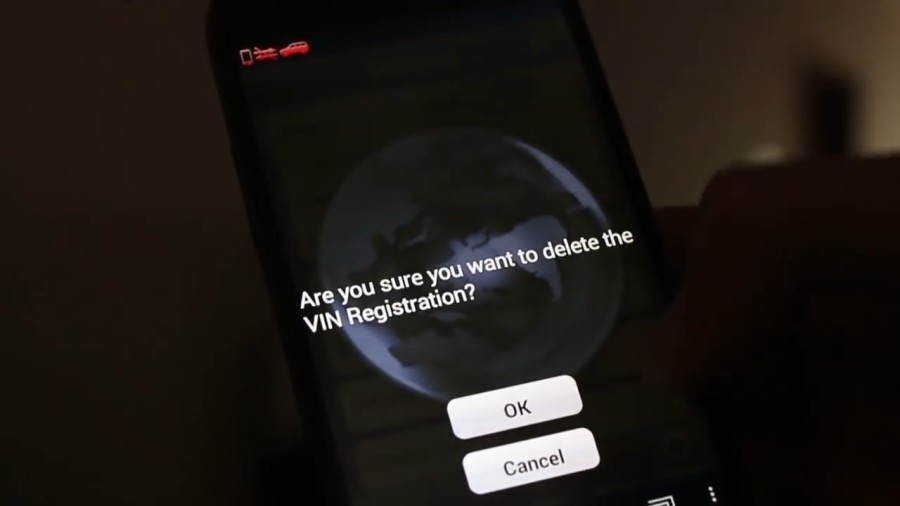

Хакеры говорят, что с внутренней сетевой начинкой внедорожника предстоит ещё разобраться более детально. Ну, а владельцам автомобилей Mitsubishi Outlander Hybrid они предлагают временное решение: деактивировать точку доступа Wi-Fi. Для этого нужно сначала подключиться к хотспоту со смартфона, затем зайти в настройки мобильного приложения (Settings) и выбрать пункт ‘Cancel VIN Registration’.

Когда все мобильные устройства отключены, модуль Wi-Fi в автомобиле деактивируется. Его больше нельзя будет активировать, пока вы не нажмёте кнопку на ключе дистанционного управления десять раз подряд. «Классная функция безопасности», — прокомментировали ребята из Pen Test Partners.

Хакеры считают, что компания-производитель должна срочно выпустить обновление прошивки для беспроводного модуля Wi-Fi, чтобы устранить уязвимость в безопасности. Установив новую прошивку, автолюбители могут активировать обратно автомобильный хотспот и снова пользоваться мобильным приложением.

А вообще специалисты рекомендуют компании Mitsubishi отказаться от использования Wi-Fi для связи со смартфоном, а переходить на более современные веб-технологии, соединяясь с телефоном через интернет по GSM.

Как и положено, группа Pen Test Partners заранее уведомила компанию Mitsubishi о баге, но их информация не вызвала интереса у автопроизводителя. Тогда хакеры связались с телеканалам BBC и выступили с небольшим сюжетом по телевидению. «С этого момента компания Mitsubishi стала очень отзывчивой», — говорят они.

Хакеры обещают выложить бинарник для отключения сигнализации через неделю или две, оставляя достаточно времени автовладельцам, чтобы отключить сигнализацию.

Источник: geektimes.ru

См. также:

- Как обеспечить контроль за ЛВС в реальном времени?

- Приложение Дом.ru Phone – необычное применение VoIP шлюзов для домашних абонентов!

- Необычный, но действенный способ обеспечить ИТ безопасность бизнеса!

Комментарии

Отправить комментарий